ZOC SSH Funktionen im Detail

ZOC basiert auf OpenSSH und bietet die aktuellsten Methoden zu Schlüsseltausch und Verschlüsselung an, die

vom SSH-Protokoll angeboten werden.

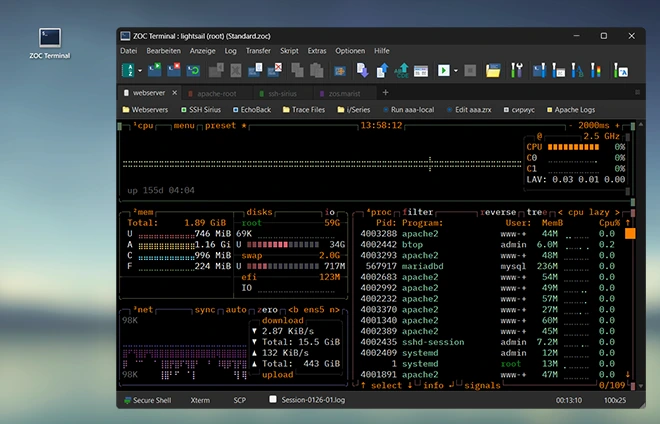

Im Gegensatz zu OpenSSH ist dieser SSH-Client in eine moderne Registerkarten-basierte Anwendung eingebunden,

die von einem Adressbuch bis zu professionellen Emulationen und Skripting alles bietet.

Authentifizierung

Authentifizierung beschreibt den Prozess, wenn ein Benutzer der Gegenstelle zeigt und beweist, wer er ist, und der

Server dann entscheidet, ob der Benutzer Zugriff erhält oder nicht. Das SSH-Protokoll beschreibt verschiedene Methoden,

die für eine derartige Authentifizierung verwendet werden können.

Von diesen Methoden unterstützt ZOC Passwort, Public-Key Austausch und Keyboard-Interactive zur Authentifizierung.

Ein Public-Key Austausch existiert in verschiedenen Ausgestaltungen. ZOC versteht RSA, DSA, ECDSA und ED25519 Schlüssel.

Eine Hardware (Smart-Cards) basierte Authentifizierung ist ebenfalls möglich.

Verschlüsselung

über die Zeit haben sich im SSH-Protokoll eine Fülle von Methoden zur Verschlüsselung der Kommunikation

(unter Verwendung eines Shared-Secret während der KEY-Phase) angesammelt. Einige Verschlüsselungen

sind mit der Zeit wieder verschwunden, speziell nach den Enthüllungen von Edward Snowden, die gezeigt haben,

wie leistungsstark die NSA ist, und neue Verfahren wurden eingeführt. ZOC unterstützt die gesamte Liste

möglicher Verschlüsselungen, angefangen von aes256-ctr bis hin zu den alten Varianten wie aes256-cbc und

arcfour (diese alten Methoden sind notwendig, um eine Verbindung zu älteren Servern herzustellen, die schon

seit längerer Zeit keine Updates mehr erfahren haben).

Dynamische Port-Weiterleitung

Die normale Port-Weiterleitungs-Funktion erfordert, dass der Client einen Port für beide Seiten einer

Verbindung einrichtet, bevor diese aufgebaut werden kann. Das bedeutet eine eingeschränkte Flexibilität,

und einen administrativen Aufwand, da für jedes mögliche Ziel ein separater SSH-Tunnel eingerichtet

werden muss.

Dieses Problem kann durch eine weitere Fähigkeit von Secure Shell, der dynamischen Port-Weiterleitung,

umgangen werden. Bei der dynamischen Port-Weiterleitung richtet der Client einen Anfangs-Port ein (wie

bei einer normalen Port-Weiterleitung auch), aber die Software, die sich später mit diesem Port verbindet,

kann dem Client mitteilen, welche Gegenstelle und Port als Ziel erreicht werden sollen. Dies funktioniert

auf eine ähnliche Weise wie bei SOCKS Proxys.

Der SSH-Client leitet dann die Verbindungsanforderung an den Secure-Shell-Server weiter, der dann die

tatsächliche Verbindung zum Zielrechner aufbaut. Auf diese Weise kann der SSH-Client, z.B. für eine

FTP-Software, die nicht verschlüsseln kann, einen verschlüsselten Kanal bereitstellen und so

Zugriff auf einen entfernten FTP-Server in verschlüsselter Form ermöglichen.